Chapter 2 ¿Sabes qué es un control de accesos?

2.1 Control de accesos

El control de acceso es una forma de limitar el acceso a un sistema o a los recursos físicos o virtuales de una organización. El control de accesos es una herramienta de seguridad, ahí es donde se administra quién puede acceder a un área en un momento dado, y donde solo cierta persona de distintas áreas de una empresa puede entrar.

Los sistemas de control de accesos restringen el acceso a usuarios autorizados y así mismo se crea un historial sobre quién entra y quién sale de dicha área.

Un recurso obligatorio dentro del control de acceso es el uso de credenciales, donde un buen control es la autenticación de dos factores, donde la persona que desea acceder debe mostrar su credencial esto se utiliza para verificar la identidad de la persona y como segundo factor es un PIN o una identificación biométrica.

Nagiev, R. U. D. Z. H. A. N. (2021, 6 octubre). control de accesos.istock.

El control de acceso incluye una autorización, autenticación y auditoría de la entidad que intenta obtener acceso.

2.2 Funcionamiento del control de accesos

Su funcionamiento es identificar a los usuarios en base de verificar distintas credenciales de inicio de sesión, donde incluye nombres de usuarios, contraseñas, PIN, datos biométricos, tokens de seguridad.

Una vez que el control de accesos identifica dichos datos se encarga de dar autorización todo depende del nivel de área y usuario que desea entrar.

¿Qué debemos tomar en cuenta dentro de un control de accesos?

- Seguridad: se debe considerar que el hardware debe ser a prueba de manipulaciones, donde el software debe ser actualizado constantemente para que no sea vulnerable, y dichas credenciales no deben estar sin cifrar, tener una copia o compartirse fácilmente.

- Experiencia de los usuarios: las personas encargadas deben ser capacitadas, para que puedan manipular fácilmente los controles.

- Fiabilidad: el sistema debe ser actualizado constantemente junto con las personas que son encargadas, ya que los sistemas son actualizados, como por ejemplo los datos biométricos, códigos PIN o credenciales de teléfonos inteligentes.

- Flexibilidad: los encargados deben adaptarse a todas las actualizaciones dentro del control de accesos.

¿Qué tipo de control conviene más?

Existen distintos tipos de controles, a continuación, te mostramos la lista con información de como trabaja cada uno, para poder identificar que control conviene más de acuerdo a las necesidades.

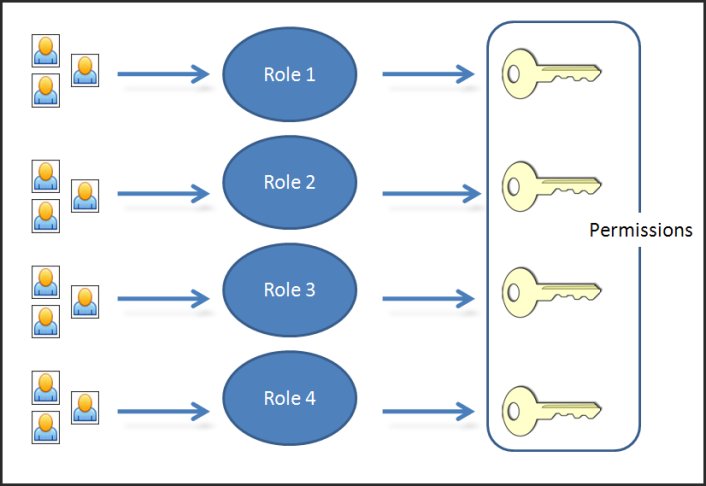

2.2.1 Control de Acceso basado en Roles (RBAC).

Este consiste en asignar derechos de acceso a usuarios dentro de una organización, esto es dependiendo al área en el que encuentra cada usuario y que tipo de actividad es la que realizan, este control de accesos permite que solo el personal autorizado tenga acceso a su área y que no se involucre en otra área.

control de acceso basado en roles. (2018, 30 julio). citrix.

Cómo prevenir ataques en archivos: * Se crea una asignación de permisos sistemática y repetitiva. * Proporciona acceso exclusivo a usuarios específicos. * Agrega, cambia o retira permisos de acceso a archivos. * Asigna control de accesos basados en roles. Beneficios al tener control de accesos basado en roles: * Mejora la eficiencia operativa. * Cumple los requisitos reglamentarios fácilmente. * Controla las posibles alteraciones de datos. * Reduce el potencial de error al asignar permisos de usuarios. * Mejora la seguridad. Para implementar RBAC se necesitan mecanismos que permitan: * Identificar los roles en un sistema y asignar los sujetos a los roles definidos. * Establecer los permisos de acceso a los objetos para cada rol. * Establecer permisos a los sujetos para que puedan adoptar roles. Características de RBAC: * Administración de autorizaciones. * Jerarquía de roles. * Separación de responsabilidades.

2.2.2 Control de Acceso Discrecional (DAC).

Es un control de accesos que se encarga de otorgar o restringir el acceso a objetos a través de una política de accesos determinada por el grupo propietario de un objeto o sujeto. Este control se define mediante la identificación del usuario con las credenciales proporcionadas durante la autenticación, como el nombre de usuario y contraseña, el control de accesos discrecional es llamado así porque el propietario puede transferir objetos autenticados o acceso a información a otros usuarios.

Ortega, P. (2018, 30 julio). control de acceso DAC [Ilustración]. Sistemas operativos.

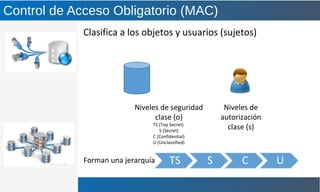

2.2.3 Control de Acceso Obligatorio (MAC).

El control de acceso obligatorio, es una estrategia de seguridad que restringe la capacidad que tienen los propietarios de recursos individuales para otorgar o denegar el acceso a los objetos de recursos en un sistema de archivos.

Los criterios de MAC son definidos por el administrador del sistema, el sistema operativo (SO) o el kernel de seguridad los hace cumplir estrictamente, y los usuarios finales no pueden modificarlos.

Es una política de control de acceso determinada por el sistema no por el dueño de un recurso. Clasifica a sujetos y objetos en niveles de seguridad. Se utiliza en sistemas multinivel que procesan información altamente sensible.

Ospina, M. (2005). Control de accesos obligatorio. [Ilustración]. Seguridad de datos.

2.2.4 Control de Acceso basado en Atributos (ABAC).

El control de accesos basados en atributos, es una estrategia de autorización que define los permisos en atributos. Este define un control de acceso paradigma por el que se conceden los derechos de acceso a usuarios mediante el uso de políticas que combinan atributos, donde las políticas pueden utilizar cualquier tipo de atributo como: atributo de usuario, atributo de recursos, objetos, etc. Es compatible con el modelo de lógica booleana, donde intervienen declaraciones sobre quién está haciendo la petición, el recurso y la acción.

control de acceso basado en atributos. (2016, 14 abril). [Ilustración]. la seguridad.

Beneficios. * ABAC necesita menos conjuntos de permisos: debe crear menos conjuntos de permisos. * los equipos pueden crecer y cambiar rápidamente. * utiliza atributos de los empleados de su directorio corporativo con ABAC. * hace seguimiento de quien accede a los recursos.

2.3 Modelos.

- Atributos al sujeto: es una entidad, ya sea usuario o aplicación que quiere tener acceso a un recurso; los atributos que asocian a un sujeto definen su identidad y características, son compuestas por: nombre, identificación, organización, cargo en el que se desempeña, profesión, etc.

- Atributos del recurso: un recurso es una entidad, ya sea un servicio web, componente del sistema o estructura de la información, dentro de esto es donde actúa un sujeto y los atributos que definen un recurso son, como los de un sujeto, esto permite saber las características que son: nombre, propietario, ubicación, fecha de creación. *Atributos del entorno: en este se describen las características operativas técnicas y la situación del contexto con el que se desarrolla una solicitud de acceso a la información.

2.4 Relación con las aseguradoras.

Como se mencionó anteriormente, el control de accesos se refiere a la autorización que proporciona a cierto archivo o actividad, ¿cómo se relaciona las aseguradoras con el control de accesos? Dentro de una aseguradora existen distintas áreas como: recursos humanos, gerente, subgerente, vendedores, personal de intendencia, personal de seguridad; este personal solo tiene derecho a cierto acceso dentro de la aseguradora, el control de accesos se relaciona porque con la ayuda de sus distintos tipos de control, la empresa aseguradora puede tener una organización estable y asimismo sus datos son vulnerables ya que cada persona tiene derecho a acceder a distintas áreas y solamente el gerente tiene derecho de ingresar a todos los documentos o aplicaciones.

2.5 Herramientas de control de Accesos

2.5.1 DIAMETER

** ¿Qué es DIAMETER? ** Los servicios de AAA (Autorización, Autenticación y Contabilidad) proporcionados por el protocolo Diameter constituyen la base de la administración de servicios en el sector de las telecomunicaciones, ya que deciden a qué servicios puede acceder un usuario, con qué calidad de servicio (QoS) y a qué coste. Se centra en la capa de aplicación. Los nodos de AAA reciben un reconocimiento positivo o negativo por cada mensaje intercambiado entre los nodos y el TCP y el SCTP aseguran la fiabilidad. Distintas funciones de las redes LTE e IMS hacen uso de Diameter, como la función de política y normas de cobro (PCRF), el servidor de abonados domésticos (HSS) y el sistema de cobro online (OCS). Características * Aplica para redes fijas y móviles * Es una base de red central del EPS (núcleo de paquetes evolucionado) * Compatible con la tecnología LTE (evolución a largo plazo) * Admite mejoras en red 4G * Escalabilidad ilimitada para permitir el crecimiento * Tolerancia a fallos para garantizar la entrega de mensajes * Apoyo a agentes para definir claramente los agentes proxy, de redireccionamiento, de retransmisión o de traducción * Transmisión segura de paquetes de mensajes en Diameter * Transmisión fiable a través de TCP o SCTP

¿Cómo funciona? Cada host que implementa Diameter, puede actuar como cliente o servidor dependiendo de la arquitectura de la red. El nodo de Diameter que recibe la petición de conexión del usuario actuará como cliente de Diameter. Tras recibir las credenciales del usuario (nombre de usuario y contraseña), el nodo cliente envía un mensaje de petición de acceso a otro nodo de Diameter. Este nodo servidor de Diameter autentifica al usuario en función de la información proporcionada. Si la información se acepta, el usuario recibirá una respuesta de permiso de acceso a través del nodo cliente de Diameter correspondiente. Si se rechaza, el usuario recibirá un mensaje de denegación de acceso.

El protocolo Diameter también aumenta la seguridad del sistema de nombres de dominio (DNS) rastreando los servicios y recursos que se utilizan. En los entornos de nube, los servicios de AAA desempeñan un papel importante en la atención eficaz a las comunidades globalizadas de abonados.

Ramón Jesús Millán Tejedor, (2017). Que es Diamter Signaling Router.

Utiliza funciones de los DSR los cuales controlan el tráfico de Diameter en redes de “topo IP”, por lo que ofrece enrutamiento avanzado de la señalización y balanceo de carga, integrando una gama de funcionalidades de seguridad avanzada capaces de hacer frente a todo tipo de potenciales ataques de denegación de servicio o avalanchas, mejorando la eficiencia y reduciendo la complejidad de la red de señalización, asegurando la interoperabilidad entre equipamiento de distintos fabricantes y distintos protocolos de transporte. DRS puede soportar simultáneamente roles de loa agentes Diameter especificados por el IETF, algunos son: * Relay: utiliza la información de la cabecera de los atributos del mensaje relacionados con el encadenamiento para seleccionar, en base a su tabla de encaminamiento, el siguiente nodo. * Proxy: Al igual que relay es capaz de encaminar los mensajes en base a su tabla de encaminamiento, sin embargo, proxy puede modificar sus atributos, para hacer cumplir reglas o políticas, realizar control de admisión o limitar el uso de recursos. * Redirect: Retorna las peticiones al cliente que las origina, proporcionando información sobre el nodo más adecuado para servir la petición; es decir, actúa como un repositorio central de entradas de encaminamiento, al que pueden acceder otros nodos de Diameter. * Translation: Transforma los mensajes desde un protocolo a otro.

¿De qué manera puede ayudar este protocolo en los seguros? Diameter es un protocolo que permite a las empresas proteger su información a partir de las AAA, esto genera una buena seguridad en los datos que manejan las aseguradoras, porque su principal función es evaluar las redes que tienen fijas y móviles detectando vulnerabilidades en los nodos, para posteriormente hacer un análisis y aplicar la protección, sobre todo para las personas de la empresa que manejan información delicada, de esta manera las aseguradoras se pueden proteger en caso de que lleguen a tener un ataque, pueden comprobar que si tenían una medida de protección a los datos personales de sus clientes, y es una de las maneras más seguras.